Packetfence - Parte 3 - Access points e switch

Na primeira parte, fizemos a instalação do Packetfence. Na segunda parte, mostramos como fazer a configuração básica do servidor para um captive portal com registro por e-mail. Agora é hora de configurar o access point e o switch.

Configuração do access point Aruba AP303

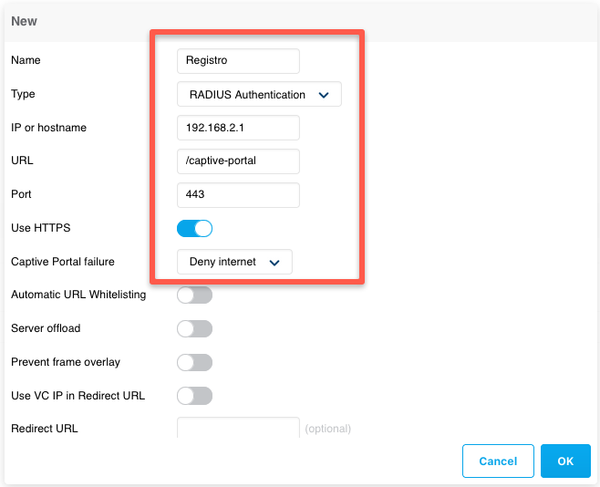

O Aruba já vem com um captive portal interno, mas é bastante limitado. Por isso, vamos configurar o AP para usar um captive portal externo, o qual daremos o nome de Registro. Esse captive portal está hospedado no Packetfence e atende na interface da VLAN 200.

1-Acesse a administração do AP e configure o captive portal externo (Registro) em Configuration → Security → External Captive Portal. Clique no sinal de + para adicionar e preencha as informações do Packetfence. Observe que o IP a ser informado é o da interface de registro, ou seja, ao se conectar, o dispositivo já será conduzido a uma rede isolada da rede de produção:

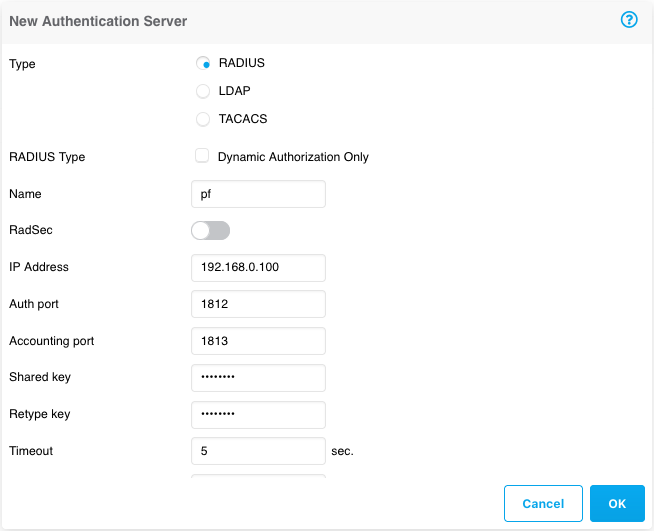

2-Configure o servidor radius (packetfence) em Configuration → Security → Authentication Servers:

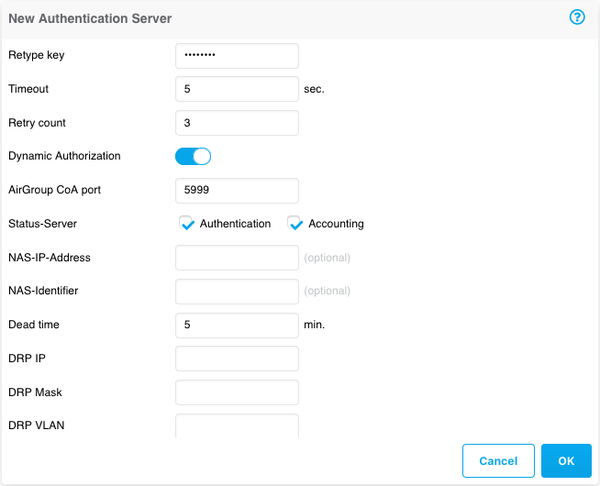

Desça na configuração e marque Dynamic authorization, mantenha a porta CoA em 5999 e marque Authentication e Accounting como abaixo. Isso é importante para que o AP possa trocar mensagens com o Packetfence e contar o tempo de acesso do dispositivo:

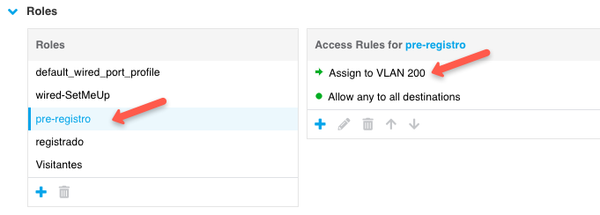

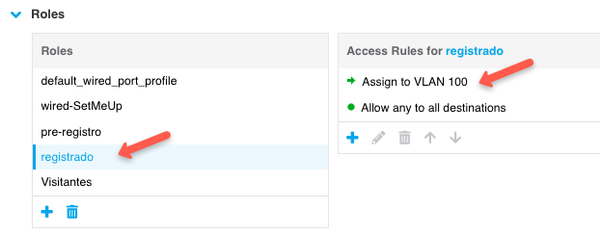

3-Crie as roles pre-registro e registrado em Configuration → Security → Roles (vlan 200 para pre-registro e vlan 100 para registrado). Nesse caso, todas as roles no Packetfence que estão mapeadas para a role pre-registro do Aruba serão enviadas automaticamente ao Captive Portal para registrar-se. Caso o dispositivo seja autenticado, a role dele será alterada no Packetfence para Visit-OSPimenta, que está mapeada para a role registrado no Aruba, e dessa forma será conduzido à VLAN 100 e poderá navegar.

Regras de acesso para a role pre-registro:

Regras de acesso para a role registrado:

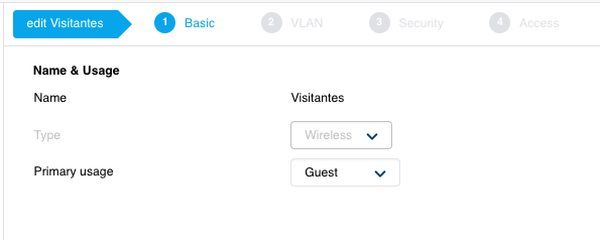

4-Configure o SSID aberto (Visitantes) com controle de acesso baseado em roles em Configuration → Networks:

Basic:

Clique em Next.

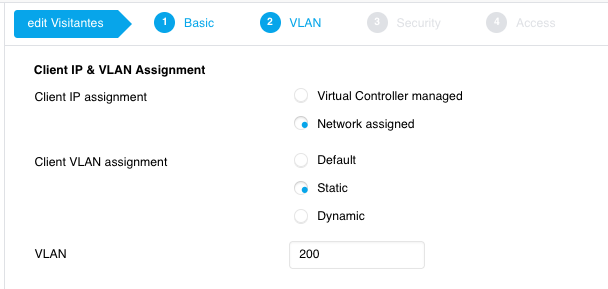

Vlan:

Clique em Next.

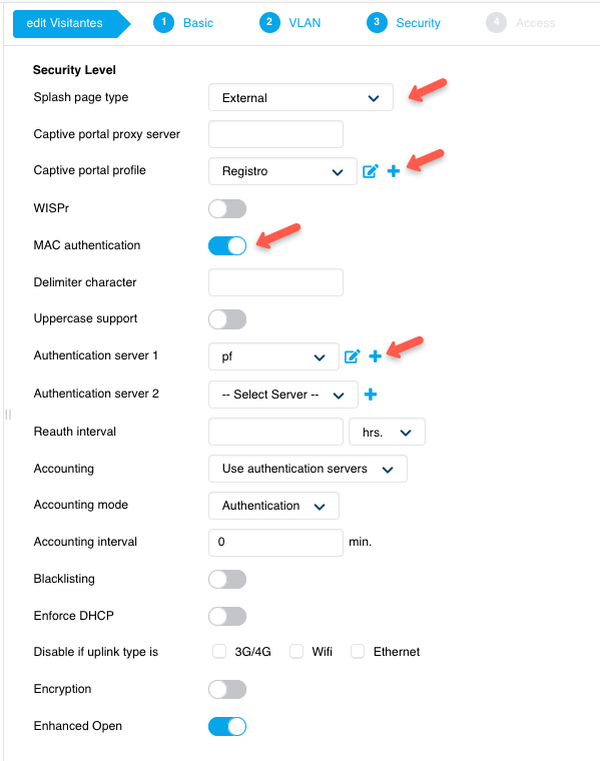

Security:

Clique em Next.

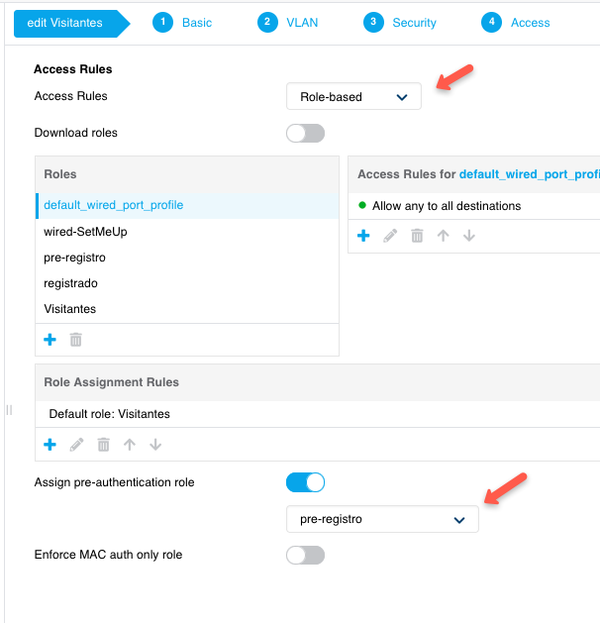

Access:

Clique em Finish.

Agora seu Access Point Aruba está configurado para usar o Packetfence com servidor RADIUS e Captive Portal externo. A mesma configuração pode ser feita para 1 ou 1000 access points, pois o Aruba, como foi dito, cria um grid que pode atender ao mesmo SSID.

Configuração do switch Cisco 2950

Finalmente vamos configurar o switch Cisco para criar as VLANs 100, 200 e 300. A VLAN 1 já é a default do Cisco, portanto não precisa ser criada.

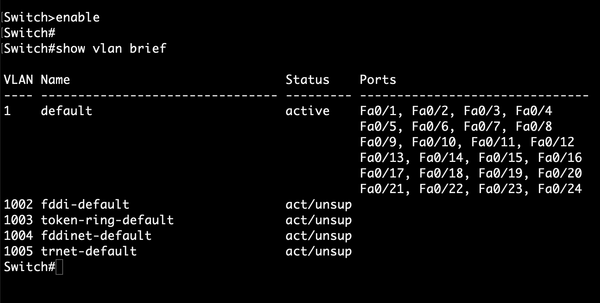

1-Acesse a porta console do switch. Por padrão, o switch Cisco vem com a VLAN 1 nativa e com todas as portas nessa VLAN, como pode ser visto com o comando show vlan brief:

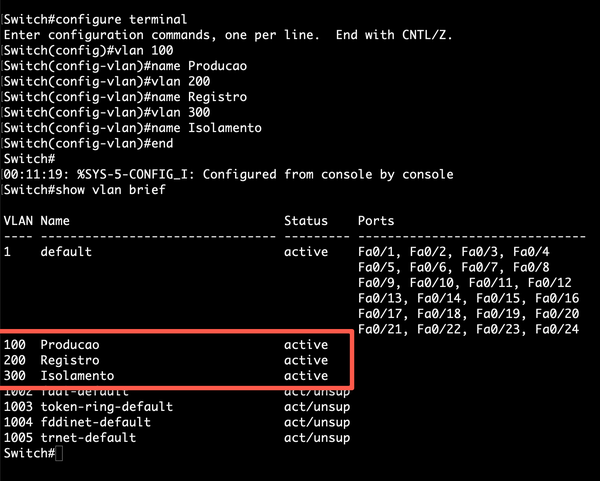

2-Crie e nomeie as VLANs 100, 200 e 300 usando os comandos abaixo:

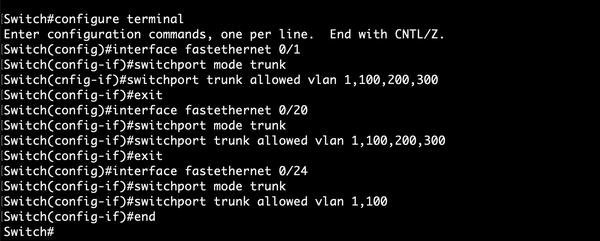

3-Agora precisamos configurar as portas em que estão conectados o Packetfence, o Aruba e o roteador de Internet para passar o tráfego das VLANs que configuramos. No nosso exemplo, o Packetfence está na porta 1 do switch, o Aruba na porta 20 e o roteador de Internet na porta 24. Use os comandos abaixo para configurar as portas como trunk:

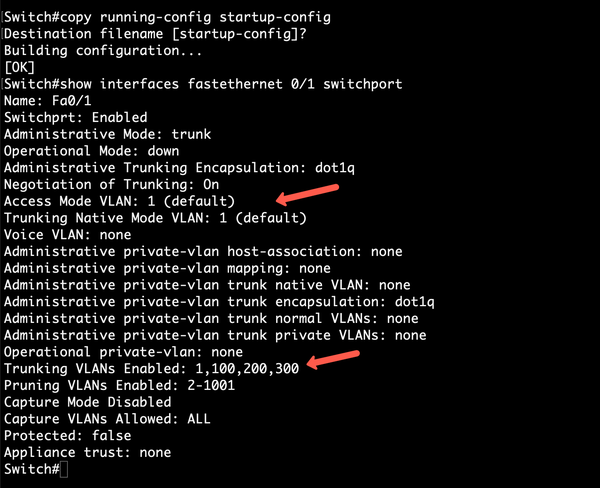

4-Salve a configuração do switch e confira se cada porta ficou ok:

Bom, agora já temos tudo configurado e pronto para funcionar. No próximo artigo, vamos testar o funcionamento de toda essa configuração. Vamos também conhecer os arquivos de configuração mais importantes do Packetfence e analisar alguns logs que nos ajudam a entender melhor o funcionamento dessa excelente ferramenta.